Im Oktober 2013 hat die DEA, gemeinsam mit Homeland Security und dem FBI auf Geheiß des US Justizministeriums Ross Ulbricht in einer Bibliothek in San Francisco festgenommen und die Darknet Plattform Silk Road offline genommen. Aber im Zuge der Ermittlungen ist noch viel spannenderes Material gefunden worden. Der Silk Road Reallife-Krimi geht weiter!

Es ist ein sonniger Tag, gut 10°C unter null – an einem Sonnabend. Die Stadt heißt Baltimore und befindet sich im US Bundesstaat Maryland. Um 1:35 Uhr wechseln 2’430 Bitcoin den Besitzer und in knapp 37 Wochen wird ein mit viel Aufwand gesuchter, junger Texaner in San Francisco festgenommen, was einen der Größten Strafprozesse der jüngeren US amerikanischen Geschichte auslösen wird.

Was bisher geschah

Wie bereits im ersten Teil geschrieben, bereicherte sich Carl Marc FORCE mit seiner Stellung als Ermittler der DEA gegen die Silk Road. Mitangeklagt ist ein gewisser Shaun W. BRIDGES. BRIDGES war – genau wie Marc FORCE – Agent bei der DEA. Er gehörte zu der Ermittlungsgruppe in Baltimore, welche unabhängig von der Ermittlungseinheit in New Yorck arbeitete. Beide Gruppen waren jedoch damit betraut, den Online- Schwarzmarkt Silk Road auszuheben und die Hintermänner einem Strafprozess in den USA beizuführen. Doch FORCE hatte irgendwie etwas anderes im Sinne, als er seinen Silk Road Nutzernamen „French Maid“ anlegte. So auch BRIDGES. Allerdings hat BRIDGES sich „Flush“ genannt.

Der 20 Millionen Dollar Coup

Es ist der 25. Januar 2013, als die Silk Road Community gewaltsam aufgerüttelt wird. Offenbar sind Hacker in das Silk Road System eingebrochen und haben und haben viele Tausend Bitcoin (BTC) gestohlen – genauer gesagt 20’073 Bitcoin. Am 25. Januar 2013 waren diese 20’000 BTC ungefähr $ 350’000 wert. Zu den Hochzeiten des Bitcoinpreises waren es allerdings rund $ 20 Mio., heute sind sie noch immer ungefähr $ 4.7 Mio – ca. € 4.3 Mio. Wer diese 20’000 BTC gestohlen hatte, das wusste die Öffentlichkeit am 25. Januar 2013 noch nicht. Aber es machte schnell das Gerücht die Runde, ein ehemaliger Admin der Deepweb Seite habe die Kryptowährung geklaut. Dread Pirate Roberts (DPR) wollte den Usern der Silk Road das Geld zurück geben und sie direkt für die den Raub entschädigen. Außerdem überlegten die Mitarbeiter der Silk Road wer es gewesen sein könnte und fanden schnell einen Schuldigen. Dieser sollte aus dem Weg geräumt werden und DPR heuerte einen Auftragsmörder an.

Die Polizei ist der Einbrecher

Doch es ist nicht einfach ein krimineller, der sich an der treuhänderisch durch die Silk Road verwalteten Finanzmasse bereicherte. Es war kein geringerer als der Staat – die USA – der die Silk Road trocken legen wollen.

Die Ermittlergruppe aus Baltimore hatte eine Sendung mit Kokain überwacht, nahm den Empfänger dieser Lieferung hoch und arrestierte ihn. Sein Name wird in der Anklageschrift mit C.G. bezeichnet. (Beim googlen stößt man jedoch schnell auf seinen vollen Namen, dennoch möchte ich ihn hier unerwähnt lassen.) Kurz nach der Inhaftierung durch die DEA erklärte sich C.G. bereit mit den Ermittlern der Baltimore Silk Road Task Force zusammen zu arbeiten. C.G. hatte sogar seine Silk Road Anmeldedaten an die Ermittler heraus gegeben, mit denen sie sich dann einloggen konnten und administrative Rechte bekamen. Außerdem bekamen sie Zugang zu Bitcoin Wallets bei MtGox und Dwolla.

Sein Silk Road Admin-Acoount hieß „Flush“. Flush war ein Support Mitarbeiter bei Silk Road. Und hatte dadurch weitgehende Rechte auf dem Server und im Forum, er konnte Zahlungen freigeben und blockieren. Das Treuhandsystem ist ein wichtiger Bestandteil der Silk Road gewesen, da es den Usern Vertrauen gab. Eigentlich haben alle Deepweb Märkte ein solches Treuhandsystem aufgebaut, bei dem die Kunden sich beschweren können und ggf. Betrug melden um ihr Geld zurück zu erhalten, oder es möglich sein soll eine erneute Warenlieferung zu erwirken. Kurz um: Der User Flush saß auf hunderttausenden Dollars. Und genau diesen Account kontrollierte nun die DEA im Rahmen der Ermittlungsgruppe in Baltimore.

Am Morgen des 25. Januar 2013 gab es innerhalb der DEA Dienststelle eine Besprechung in der C.G. alles weitere erklärte. Er zeigte BRIDGES wie man Passworte zurücksetzt, PIN löscht und Geldszahlungen freigibt. Dieses Wissen gab BRIDGES am Nachmittag an seine Kollegen weiter. In dieser wurden die neuen Ermittlungserfolge mitgeteilt.

Tags darauf, also am 26. Januar 2013, ging BRIDGES früh Heim und DPR nahm Kontakt zu Nob, also dem offiziellen DEA Pseudonym von Carl FORCE (erster Teil) auf. Die übrigen Mitarbeiter der Silk Road und DPR kamen gemeinsam zu dem Schluss, dass der Diebstahl durch Flush, also C.G., begangen wurde. Daru wurde der Account durch DPR deaktiviert um weitere Diebstähle durch ihn zu verhindern. In diesem Zusammenhang wandte sich DPR An Nob um den Mord an C.G. – alias Flush, in Auftrag zu geben. Allerdings nahm er auch Kontakt zu einem anderen User auf um Flush zu töten. Nob bekam von DPR circa $ 80’000 um den Mord auszuführen. Zur Erinnerung: „Nob“ ist das Pseudonym, von dem die DEA offiziell wusste.

FORCE, C.G. (alias Flush) und weitere DEA Agenten fingierten die Tötung an C.G. und inszenierten ein Beweisfoto für DPR, über das er sich später geschockt zeigen wird. BRIDGES half dabei das Bild möglichst echt aussehen zu lassen und den Beweis zu erbringen.

Die ersten Diebstähle wurden allerdings durch einen Silk Road User-Account mit dem Namen „Number 13“ lanciert, so die Staatsanwaltschaft in ihren Ermittlungsunterlagen. Das erklären sie sich daraus, dass am 25. Januar 2013 das Benutzerkonto „Number 13“ eingerichtet wurde. Am Nachmittage des selben Tages bekam der Nutzer durch „Flush“ Verkäuferrechte (Vendor-Status). Ebenfalls am 25. Januar 2013 wurden von Flush um die 900 Bitcoins in auf das Bitcoin Wallet von „Nuber 13“ überwiesen. Dies war laut Server-Log der erste Diebstahl in diesem Zusammenhang.

Wie ist BRIDGES vorgegangen?

Die Staatsanwaltschaft hält zwei Indizien für die relevantesten. Am 23. Januar 2013 überwies BRIDGES 60 Bitcoinsauf ein Benutzerkonto der Silk Road, welches von der DEA aktenkundig kontrolliert wurde und den Namen „TrustUsJones“trug. Allerdings kamen die 60 Bitcoins nicht direkt aus der Silk Road Treuhand, sodern wurden über den Account „Number 13“ in den DEA Account „TrustUsJones“ gespühlt. In einer eMail von Carl FORCE an BRIDGES ist festgehalten, dass nun 60 BTC an „TrustedUsJones“ gezahlt wurden und der Rest weiter geschleust wird.

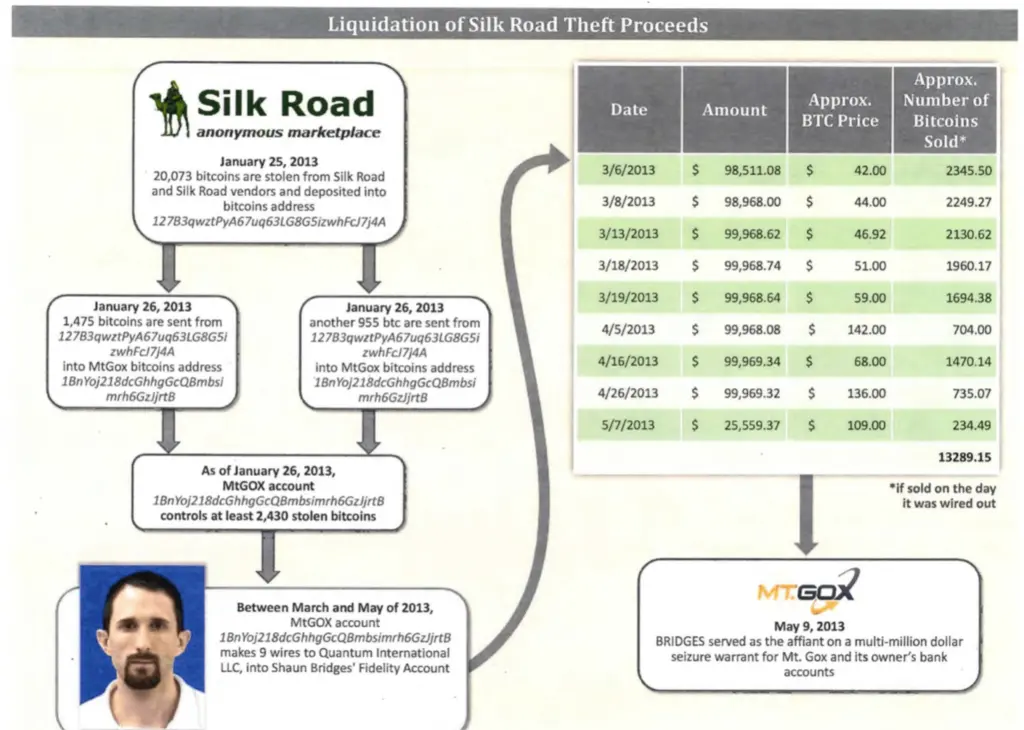

Am 26. Januar 2013 wurden 2’430 Bitcoins von der Silk Road gestohlen, wie in dem Schema in der Anklageschrift, in der Anlage F (siehe Abbildung), vermerkt wurde. Dieses Wallet beafand sich beim damals größten Marktplatz für Bitcoins: MtGox. Wie bereits dargelegt, stieß DPR eine interne Ermittlung bei der Silk Road an um herauszufinden wer der Täter sei und man schnell zu dem allgemeinen Konsens, dass Flush der Täter sei. Diese Chats sind durch die Staatsanwaltschaft gesichtet worden und belegen, dass die Silk Road Mitarbeiter bemerkten, dass der Account „Number 13“ eine Schlüsselrolle spiele, weil über ihn ungewöhnliche Zahlungen abgewickelt wurden.

Der User „Number 13“, also vermutlich FORCE und BRIDGES, meldete sich am 27. Januar 2013 bei DPR und monierte, dass seine Bitcoins fehlen würden und er nicht wisse was los sei. Ein klassisches Ablenkungsmanöver.

Number 13: Was ist los …? Ich brauche wirklich mein Geld zurück. Was ist mit all meinen Bitcoins passiert? Innerhalb der etzten Tage hat jemand alle meine Bitcoin von meinem Konto gebucht. Ohne meine Erlaubnis! Der Umstand, dass die meine [geheme] PIN hatten lässt mich vermuten, dass das welche von Eurer Seite waren.

DPR: Ich fürchte, dass Dein Account noch untersucht wird. In welcher Beziehung stehst Du zu dem Besitzer des Accounts „XXX“?

Nach einigem Hin und Her ging es dann weiter.

Number 13: Ich weiß nicht was der ganze andere Mist in meiner History [Kontoverlauf] ist. Schaut Euch meinen Verlauf an: Ich bin ein Käufer, kein Verkäufer. Was geht ab, man!?

DPR: Du bist fertig, Sorry für die Umstände.

Am 25 Januar 2013 war der Diebstahl beendet und BRIDGES schrieb an FORCE (als Ermittler „Nob“) eine Nachricht in der er fragt ob Force (als Nob) bei DPR eine Anleitung bekommen könnte wie er die vielen Bitcoins in Dollar tauscht, da so viel Drogengeld nicht einfach zu tauschen sei. Er, BRIDGES, wollt also wissen welche Tauschbörse er benutzt. Darauf hin antwortete FORCE, dass er diese Frage schon einmal gestellt habe und DPR ihm keine Informationen dazu gab. Darauf kam lediglich eine Nachricht von BRIDGES zurück in der in etwa stand: „OK. Seltsam.“

Bemüht um Verschleierung des Betruges am US Staat

Ungefähr zwei Wochen später, am 12. Februar 2013 gründete BRIDGES in Maryland eine Firma namens „Quantum International Investments“ (QUANTUM). Ähnlich wie FORCE dies mit seiner Firma „Engedi Ltd.“ machte. Und er eröffnete am 22. Februar 2013 im Namen von QUANTUM einen Account bei Fidelity, einer Bitcoin -Börse. Dieser Account war verbunden mit BRIDGES Sozialversicherungsnummer, was wohl das Liquidieren der Bitcoins erleichtern sollte. Aber sie waren auch verquickt mit anderen, in seinem Namen errichteten Accounts. Bereits am 13. Februar, also einen Tag später begannen die beiden (FORCE und BRIDGES) mit der Hilfe von C.G. Bitcoins zu transferieren und in US Dollar zu tauschen. Nun begann eine rege und verfängliche Kommunikation zwischen BRIDGES und FORCE:

BRIDGES: Wenn Du das nächste Mal im Büro bist, müssen wir reden. [Die Staatsanwaltschaft] sagt, dass Du die Gabe hast C.G. zu überzeugen etwas zu tun. Wann immer Du Zeit hast, können wir ein bisschen plauern.

FORCE: Ich brauche Deine Hilfe mit DPR, wenn Du kannst. Ich versuche unsere Bitcoins zu übertragen. Sie werden nach über 30 Stunden nach dem Abschicken [der BTC Transaktion] nicht angezeigt. Können Sie mit DPR in Kontakt treten und ihm über einen Silk Road Mitarbeiter, oder einem seiner Finanz-Jungs, sagen, dass die BTC nicht angezeigt werden? Ich werde hier eine Menge Ärger bekommen, wenn denen auffällt, dass das Geld fehlt. Nach 30 Stunden bin ich langsam wirklich besorgt! Kannst Du mir mit Deinem Wissen helfen? Ich habe den Transfer gesternfrüh abgeschickt.

Nach diesem Mailwechsel haben die beiden sehr genau den Bitcoin-Kurs verfolgt. Sie haben spekuliert zu welchem Zeitpunkt sie die BTC verkaufen sollen und freuten sich über steigende Kurse. In der Zeit vom 6. März 2013 und dem 7. Mai bekam sein Fidelity Account Einzahlung von MtGox – und nur von MtGox. Es waren insgesamt ungefähr $ 820’000.

Die letzte Transaktion zwischen MtGox und BRIDGES fand am 7. Mai 2013 statt und nur zwei Tage darauf beschlagnahmt er $ 2.1 Millionen auf MtGox Konten. Um diese Beschlagnahme vorzubereiten benötigt man offenbar mehrere Tage, BRIDGES wusste also von der bevorstehenden Aktion gegen MtGox. Dadurch ist in den Augen der gegen BRIDGES und Carl FORCE ermittelnden Staatsanwaltschaft ein Interessenkonflikt eindeutig belegt.

Anfang 2015 führte BRIDGES eigene Untersuchungen im Bereich Bitcoins durch. Diese waren nicht von seinem Vorgesetzten in Auftrag gegeben, sondern er führte sie auf eigene Faust. So wie es Hank Schrader in der Fernsehserie Breaking Bad tat, als er Gus Fring eigenmächtig beschattete. BRIDGES jedoch interessierte sich für die Bitcoin – Börse CoinBase. Dort wollte er mehr darüber erfahren, wie man Zahlungen in Bitcoin am besten von MtGoxzurück verfolgen könne und ob es getan werde. Allerdings wurde die CoinBase misstrauisch und interagierte erstmal weniger mit ihm.

Auf Grund der gegen BRIDGES gesammelten Beweise und Indizien kommt die ermittelnde Staatsanwaltschaft zu der vorläufigen Überzeugung, dass BRIDGES oder eine mit ihm zusammenarbeitende Person die Accounts auf der Silk Road „Flush“ und „Number 13“ benutzt hat um große Mengen der digitalen Währung Bitcoin zu ergaunern, diese dann in „echtes“ Geld umzuwandeln und einen großen eigenen Profit daraus zu schlagen. Eine Hauptverhandlung vor Gericht steht noch aus.

Die Geldwäsche des Shaun Bridges

Wie jeder Kriminelle musste auch Bridges das Geld waschen um es in den Wirtschaftskreislauf zurück zu führen – also um es am Ende auch ausgeben zu können. BRIDGES hat es über seine Firma QUANTUM zu waschen. Er überwies $ 225’000 in kleineren Stückelungen vom BTC Konto bei Fidelity, welches auf QUANTUM läuft, auf ein Konto bei der PNC Bank. Das PNC Konto lief jedoch auf den Namen einer dritten Person. Nach einer Zeit wurde das PNC Konto allerdings mit BRIDGES’ Namen verknüpft, nun hatten die Ermittler den Fehler, den sie brauchen um jemanden aufzuspüren.

Shaun BRIDGES & Carl FORCE – waren sie Komplizen?

Die Staatsanwaltschaft schätzt es so ein, dass die beiden, als Carl FORCE und Shaun BRIDGES, keine richtigen Komplizen waren. Sie hatten die Idee Kapital aus ihrer Tätigkeit in der Silk Road Task Force in Baltimore zu schlagen unabhängig von einander. BRIDGES schätzte FORCE gering und sah ihn als einen unvorsichtigen Stümper an. Selbst beschrieb BRIDGES sich jedoch als Experten für das Tor-Netzwerk und Bitcoins.

BRIDGES versuchte noch Beweise zu vernichten in dem er seine Computer in einen Schrank legte, welchen der US Secret Service als „Wipe Station“ nutzte. Ein solcher Ort ist eine Sammelstelle für Geräte, deren Festplatten endgültig zerstürt werden sollen. Und an einen solchen Ort legte er mehrere Apple MacBooks. Ein dienstliches Dell Notebook wurde ihm von seinem Vorgesetzten am 18. März 2015 entzogen. Bei der anschließenden Sichtung der Daten fand man einen Ordner mit dem Namen „BitStamp“.